Informatiebeveiliging is risicomanagement

Geschreven door Martijn Goudriaan

Om ervoor te zorgen dat informatie beschikbaar, correct en afgeschermd (Beschikbaar, Integer en Vertrouwelijk) is, is het nodig om informatiebeveiligingsbeleid op te stellen en uit te voeren. Het beleid bevat kaders en maatregelen die informatiebeveiliging op het gewenste niveau houden. Hoe kun je bepalen wat het gewenste niveau is? Welke maatregelen moet je nemen om ervoor te zorgen dat het op dit niveau blijft? Ik leg het je in dit artikel uit.

1. Risicomanagement

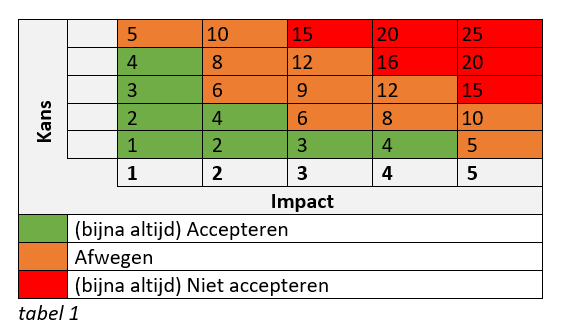

Informatiebeveiligingsmaatregelen worden risico-gebaseerd genomen. Een risico bestaat uit de kans dat er een onwenselijke situatie ontstaat en de impact die de onwenselijke situatie heeft. De impact kan imagoschade of financiële schade zijn. In de meeste gevallen worden kans en impact op een schaal van 1 t/m 5 geclassificeerd. Beide scores worden vermenigvuldigd en dit is de risicoscore.

Voordat risico’s geïnventariseerd en gescoord kunnen worden, dien je te bepalen wat iedere score betekent. Een impactscore van 5 betekent bijvoorbeeld dat als een gebeurtenis zich voordoet in die categorie de organisatie op omvallen staat en/of er onherstelbare schade is ontstaan bij klanten. Een score van 1 betekent dat de schade nihil is. Als organisatie dien je hier bedragen aan te koppelen. Dit verschilt per corporatie aangezien grote corporaties een groter schadebedrag kunnen dragen dan kleine corporaties.

Ook kans wordt op een schaal van 1 t/m 5 gescoord. Een kans van 5 betekent dat de gebeurtenis zich vaak voordoet. Je kan denken aan eens per maand. Een score van 1 betekent dat de gebeurtenis zich zeer sporadisch voordoet. Hierbij kan je denken aan eens per 5 jaar.

Als de niveaus bepaald zijn, kunnen de risico’s in kaart gebracht worden. Als de organisatie weet waar de risico’s zitten, kunnen er effectieve maatregelen genomen worden.

2. Risicoanalyse

Informatiebeveiligingsrisico’s zijn niet alleen IT-risico’s, maar liggen ook op andere domeinen, zoals bijvoorbeeld:

- HR (inname laptops, telefoons etc. bij uitdiensttreding)

- Facilitair (inbraakbeveiliging)

- Kennis en gedrag medewerkers (weet iedereen wat wel en niet mag)

- Control (is Informatiebeveiliging onderdeel van de Planning & Control-cyclus)

Om een volledig beeld van alle risico’s te krijgen, zal er bij alle afdelingen geïnventariseerd moeten worden waar de risico’s liggen. Alle medewerkers hebben immers informatie nodig en/of verwerken informatie om hun functie uit te kunnen voeren. In de meeste projecten waar Chaptr2 aan mee heeft gewerkt, worden vier workshops georganiseerd. Een veelgebruikte indeling is:

- Workshop Klant en Wonen

- Workshop Vastgoed (onderhoud en projecten)

- Workshop ICT, Financiën en Control

- Workshop HRM, Communicatie en Facilitair

Om volledig te kunnen zijn, worden risico’s aan de hand van de hoofdgroepen in de norm NEN-ISO 27005 (management van Informatiebeveiligingsrisico’s) behandeld. De hoofdgroepen zijn:

- Hardware

- Software

- Netwerk

- Gebouwen (werkgebieden)

- Organisatie (procedures, regels)

- Personeel (kennis en gedrag)

Deze onderwerpen passeren de revue in alle workshops. Om ervoor te zorgen dat de organisatie een actueel overzicht heeft van de risico’s dienen de sessies jaarlijks herhaald te worden. De eerste keer duurt een workshop een paar uur, maar de daaropvolgende sessies worden steeds korter.

3. Periodieke en specifieke risicoanalyse

Hierboven is de aanpak geschreven voor een periodieke risicoanalyse die jaarlijks uitgevoerd wordt. Het kan nodig zijn een losse, specifieke risicoanalyse uit te voeren. Dit is verstandig om te doen bij nieuwe IT-projecten of een project waar een informatievoorzieningscomponent bij aanwezig is. Dit zou een vastgoedproject kunnen zijn waar er slimme meters worden geïmplementeerd. Een risico-analyse met eventueel daaruit volgende maatregelen, is nodig om te bepalen of de beschikbaarheid, integriteit of vertrouwelijkheid van informatie gewaarborgd blijft.

4. Grootste informatiebeveiligingsrisico’s corporatiesector

Chaptr2 heeft meerdere risicoanalyses uitgevoerd bij corporaties. Iedere corporatie heeft zijn eigen risico’s, maar in zijn algemeenheid is dit de top 5 in willekeurige volgorde van grootste risico’s:

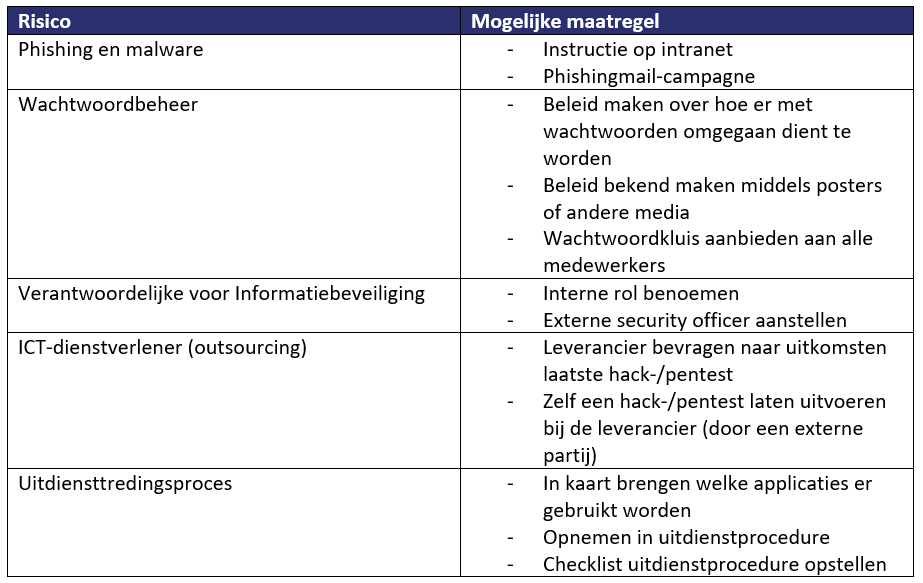

Medewerkers herkennen phishingmails en -sms’jes niet altijd waardoor IT-omgevingen niet beschikbaar raken en/of er informatie in onbevoegde handen kan komen;

- Er is geen beleid voor wachtwoordbeheer waardoor medewerkers op eigen (onveilige) manieren wachtwoorden beheren. Dit kan ertoe leiden dat inlogcodes en wachtwoorden in onbevoegde handen vallen;

- Er is geen verantwoordelijke voor informatiebeveiliging benoemd wat ertoe leidt dat beleid met name risico’s en maatregelen) niet op orde is;

- Er is niet bekend of de ICT-dienstverlener (outsourcingspartij) kwetsbaar is voor hackaanvallen waardoor IT-omgevingen niet beschikbaar raken en/of er informatie in onbevoegde handen kan komen;

- Het uitdiensttredingsproces is niet op orde waardoor ICT-middelen niet ingenomen worden en/of toegang tot SaaS-diensten niet (meteen) geblokkeerd wordt.

5. Maatregelen

Als een risico in het oranje of rode vlak valt, zoals in tabel 1 is weergegeven, dienen er maatregelen overwogen te worden. Voorbeelden van maatregelen voor de top 5 risico’s zijn:

6. Zelf uitvoeren / specialist inschakelen

Afhankelijk van de beschikbare tijd en/of expertise kan er een besluit genomen worden om maatregelen door eigen medewerkers uit te laten voeren of dit door een externe partij te doen. Veel corporaties kunnen bijvoorbeeld niet zelf een phisingmail-campagne of een hack- en penetratietest uitvoeren. Bij projecten waar dit gewenste maatregelen zijn, schakelt Chaptr2 de hulp in van Smarts IT / Security.

Smarts IT / Security is specialist in offensieve en defensieve IT security en awareness consultancy. Via offensieve diensten acteren ze als kwaadwillenden en vallen de ICT-infrastructuur of organisatie aan. Via defensieve diensten bekijken zij jouw ICT-infrastructuur of organisatie en geven hierover advies zonder de omgeving aan te vallen. Voorbeelden van diensten zijn:

6.1 Phishing campagne

Hierbij wordt de kwaliteit van jouw menselijke firewall gemeten door phishing e-mails en SMS-berichten naar jouw medewerkers te sturen. Hieruit zal blijken in welke mate jouw organisatie is opgewassen tegen dit type hackaanvallen.

6.2 Hack- en penetratietest

Een hack- en penetratietest is bedoeld om te onderzoeken hoe eenvoudig en in welk tempo een kwaadwillende uw infrastructuur kan aanvallen en potentieel overnemen?

Binnen de IT-security wereld bestaan verschillende soorten beveiligingsonderzoeken. Iedere soort kent in de meeste gevallen meerdere varianten en aanpakken. Smarts IT / Security kan een penetratietest op drie manieren aanpakken: black box, white box en gray box. Een black box pentest vindt plaats zonder enige voorkennis van het aan te vallen infrastructuur. Met een white box test werken de ethical hackers met open vizier samen met de IT-beheer- of ontwikkelorganisatie, of externe leverancier(s). Met een gray box pentest wordt er door de opdrachtgever een beperkte set met informatie verstrekt. Bijvoorbeeld inloggegevens voor een website, portal, applicatie of werkplek.

Smarts IT / Security biedt nog meer diensten aan, zoals bijvoorbeeld mystery guest-bezoeken, vulnerability scans en leverancierschecks.

7. Tot slot

Informatiebeveiliging kan alleen effectief zijn als informatierisicomanagement goed opgezet is. Als de organisatie geen inzicht in de risico’s heeft kunnen er geen passende maatregelen genomen worden. Passende maatregelen zijn niet alleen technisch van aard, maar gaan ook over HR-processen, kennis en gedrag van medewerkers en het kantoorpand. Iedere organisatie heeft zijn eigen risico’s, maar er zijn er ook veel generiek. Doordat Chaptr2 meerdere risicoanalyses uitgevoerd heeft bij corporaties kunnen de risico’s bij uw organisatie snel in beeld gebracht worden of getoetst worden op volledigheid en/of actualiteit.

Is de informatiebeveiliging van jouw corporatie al helemaal op orde? Wil je meer weten over het in kaart brengen van de risico’s? Neem dan contact op met Martijn Goudriaan.

Meer informatie over de diensten van Smarts IT / Security kun je op hun website